4 costumbres de los empleados que ponen en compromiso la ciberseguridad de tu empresa

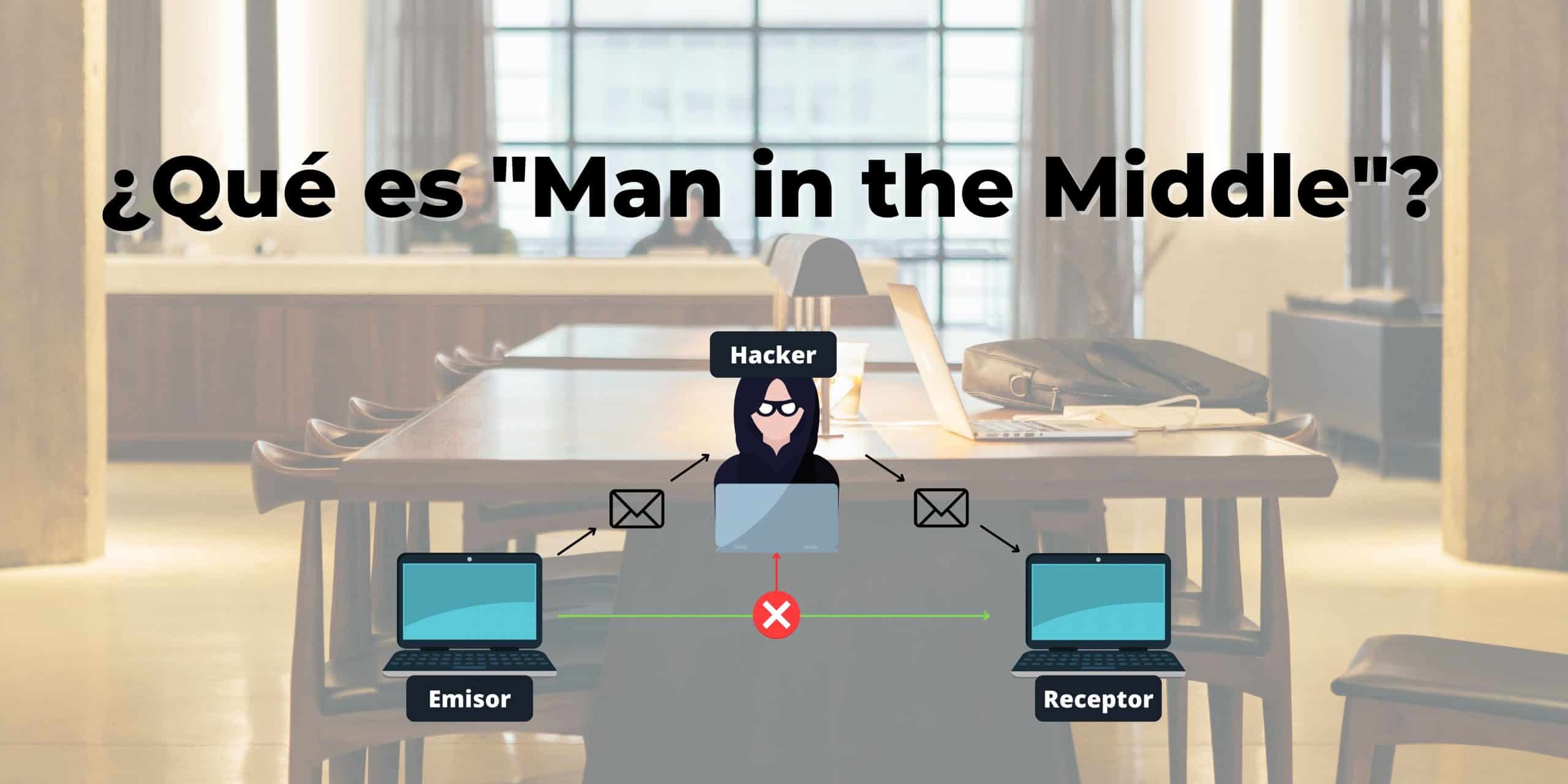

El error humano causa más del 80% de las brechas de ciberseguridad. La gran mayoría de estos ciberataques son evitables con la formación en ciberseguridad de los empleados. A continuación, podéis ver cuatro de las malas costumbres más frecuentes de los empleados las que hacen frente las empresas. 4 Costumbres o malas prácticas de los empleados en temas de ciberseguridad 1. Contraseñas poco seguras Una contraseña poco segura es tan fácilmente de vulnerar cómo cerrar tu casa con llave y dejar la llave debajo la alfombra. A menudo se cree que con tener una contraseña, ya se está a salvo de los hackers que quieran acceder a tus dispositivos, pero no es así. Recientemente, un gran grupo hotelero ha visto vulnerada su base de datos gracias a que la protegían con una contraseña poco segura (Qwerty1234). Todos los empleados han de ser conscientes, que de poco sirve tener las herramientas más sofisticadas para la ciberseguridad, si luego se usan contraseñas sencillas para acceder a los datos. Actualmente, ya son muchas las plataformas que no permiten poner contraseñas fáciles, o que usan el doble factor de autenticación para el login de los usuarios. A grandes rasgos, las contraseñas deberían de ser largas, y que contengan números, letras (tanto mayúsculas como minúsculas) y símbolos. Y para aquellos que son más cuidadosos, deben de cambiarla cada cierto tiempo. 2. Dejar los dispositivos descuidados El trabajo remoto o hibrido está bien, pero conlleva algunos riesgos asociados. Si tus empleados están trabajando desde algún sitio público, y dejan sus dispositivos sin supervisión durante algún momento, Están dejando las puertas de la empresa abiertas a terceros. Todo y protegiendo los archivos con contraseñas fuertes, es habitual tener las contraseñas guardadas en los dispositivos por temas de productividad y comodidad. Es importante configurar los equipos con el bloqueo automático por inactividad. Si el hacker tiene el dispositivo corporativo en su posesión, puede acceder a la empresa e instalar cualquier tipo de malware a nivel global. 3. Caen en un ataque de phishing Los correos de phishing son de las armas más poderosas que tienen los ciberatacantes, ya que, es de los ciberataques que manejan porcentajes de éxito más altos. Por ese motivo, se mandan más de 3.4 billones de correos phishing cada día. Estos correos a veces son muy poco disimulados y fáciles de ver. Este gran volumen de correos maliciosos tan fáciles de detectar, hace que aquellos que están más enfocados, pasen por alto y conviertan a mucha gente que no tiene formación específica en ciberseguridad, en víctimas de phishing. Y a menudo, la compañía por la que trabajan se ve afectada por este ataque. Si tus empleados no están formados en el campo de la ciberseguridad, podéis acceder a nuestro portal de concienciación, donde pueden encontrar multitud de recursos para la concienciación en este campo Asegúrate de que tus empleados sepan cómo identificar un correo sospechoso. Y que en caso de no tenerlo claro, que lo reporten al equipo de TI directamente. 4. No hay directrices de acceso establecidas Todo y que se tenga total confianza con los empleados, no tiene sentido dar acceso libre a todo el mundo. Cada empleado tiene que tener acceso a los documentos necesarios, y no al total, para minimizar riesgos. Restringiendo el acceso a solo los documentos necesarios, hace que cualquier de las vulnerabilidades mencionadas anteriormente y es hackeado, solo tendrá en su dominio parte de los documentos corporativos, y no tendrá acceso a todo. Y lo que podría ser una catástrofe, puede acabar siendo un pequeño problema. En Tranxfer tenemos en cuenta que más del 80% de brechas de seguridad son causadas por el error humano, y que gran parte de estas pueden ser evitadas con concienciar y formar a todos los empleados en ciberseguridad.