Red Team, Blue Team & Purple Team. Acción, Defensa y Evaluación

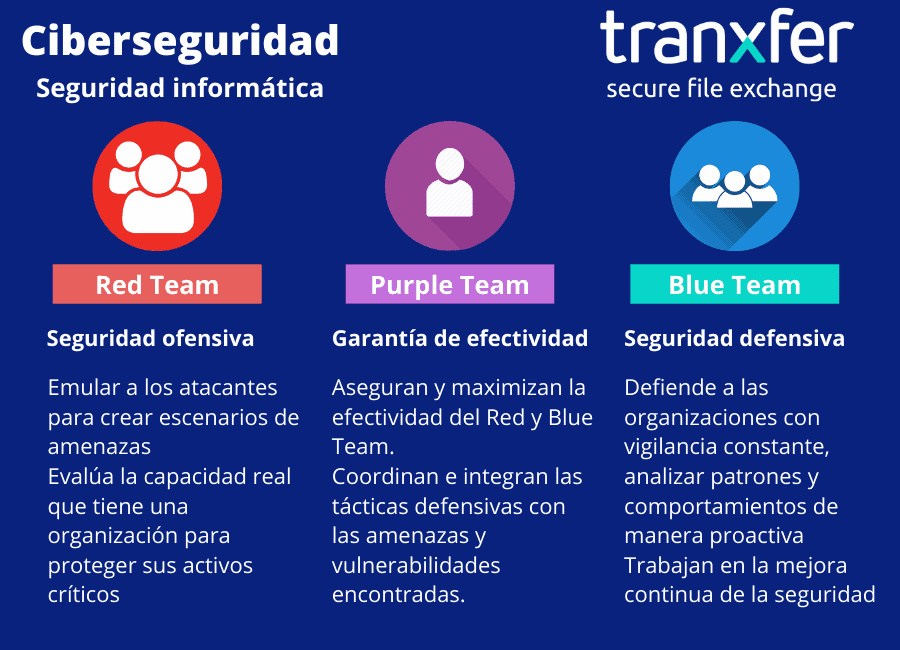

El sector de la ciberseguridad está en continua evolución y es necesario estar preparado para cada una de las posibles situaciones que puedan ocurrir. Es por eso que existen diferentes equipos de ciberseguridad: el Blue Team, el Red Team y el Purple Team. Cada uno tiene una función diferente y se usan para evaluar y analizar posibles fallos en el sistema.

Los términos Red Team y Blue Team se usan comúnmente para describir equipos que usan sus habilidades para evaluar la ciberdefensa de una compañía. O bien imitar las técnicas de ataque que los “enemigos” podrían usar (red team), o los equipos que usan sus habilidades para defender (Blue team). De hecho, estos equipos juegan un papel importante en la defensa contra ataques cibernéticos avanzados que amenazan las comunicaciones comerciales, los datos confidenciales de los clientes o los secretos comerciales.

Cuando hablamos de seguridad informática y protección de datos estos dos equipos son fundamentales. Gracias a que realizan un trabajo complementario para detectar vulnerabilidades, prevenir ataques informáticos y emular escenarios de amenaza.

Para entender en detalle el funcionamiento y las funciones de cada equipo entraremos a describir cada uno:

Red Team

El Red Team es el que nombramos seguridad ofensiva y está formado por profesionales de la seguridad que actúan como adversarios para superar los controles de ciberseguridad. Se encarga de poner a prueba el Blue Team buscando vulnerabilidades.

El Red Team ataca el sistema de manera radical para probar la eficacia del programa de seguridad. Este ataque no es avisado para que la defensa sea con máxima objetividad y ver cómo sería un ataque real. Los ataques realizados pueden ser interno de la propia empresa o puede ser de una empresa externa. Los equipos suelen estar formados por hackers éticos que evalúan la seguridad de manera objetiva.

Se suele confundir con la figura del pentesters ya que hay cierta superposición entre sus funciones y habilidades, pero no son lo mismo. Los pentesters realizan un proceso de intrusión con técnicas de pivoting, ingeniería social y otras pruebas de hacking que finaliza con un informe en el que se identifican vulnerabilidades.

Con la creación de los distintos ataques se logra ver las posibles fugas de seguridad y ver comportamientos y posibles técnicas de futuros atacantes. La eficacia del Red Team cae en comprobar de manera constante la posibilidad de que, alguien externo a la empresa, pueda llegar a tener acceso a los sistemas y pueda modificarlos.

¿Cómo funciona un Red Team?

Los Red Team, aunque no lo parezca, pasan más tiempo planificando un ataque que realizando ataques. De hecho, el Red Team se encarga de implementar una serie de métodos para obtener acceso a una red. Se contrata el Red Team para probar la efectividad del equipo azul emulando los comportamientos de un equipo negro real (ciber atacantes) para que el ataque sea lo más realista y caótico posible.

Utilizan una gran variedad de métodos y herramientas para explotar y derrumbar las debilidades y vulnerabilidades de una red. Entre los que podríamos encontrar phishing, identificación de vulnerabilidades, intrusión de firewall, etc. Es importante tener en cuenta que estos equipos utilizarán todos los medios necesarios, según los términos del compromiso, para ingresar en un sistema. Dependiendo de la vulnerabilidad, pueden implementar malware para infectar host o incluso eludir los controles de seguridad física clonando tarjetas de acceso.

Funciones del Red Team

- Los Red Teams emulan a los atacantes, utilizando sus mismas herramientas o similares. Con los ataques quieren lograr explotar vulnerabilidades de seguridad de los sistemas y/o aplicaciones (exploits), técnicas de pivoting (saltar de una máquina a otra) y objetivos (sistemas y/o aplicaciones) de la organización.

- Realizan un proceso de emulación de escenarios de amenazas a los cuales se enfrenta una organización. Lo hacen analizando la seguridad desde el punto de vista de los atacantes, para dar al equipo de seguridad (Blue Team) la posibilidad de defenderse de forma controlada y constructiva de ataques.

- Por lo tanto el Red Team es un entretenimiento para el Blue Team, donde se evalúa la capacidad real que tiene una organización para proteger sus activos críticos y sus capacidades de detección y respuesta considerando tanto el plano tecnológico, como el de procesos y humano.

Blue Team

El Blue Team es el que nombramos seguridad defensiva y está formado por profesionales de la seguridad que se encargan de proteger activos críticos de la organización contra cualquier amenaza. Se encarga de defender de manera proactiva ataques reales y programados por el Red Team.

Todo y que los equipos de ciberseguridad convencionales tienen tareas similares se diferencia del Blue Team. Este tienen la funcionalidad de estar recogiendo datos de vigilancia de manera constante para una continua evaluación, mientras que los equipos de ciberseguridad convencionales solo actúan al recibir un input de ataque. El Blue Team suele estar formado por el personal interno de ciberseguridad de la organización.

El Blue Team tiene como objetivo analizar patrones y comportamientos que salen de lo común. También se encarga de realizar evaluaciones de las distintas amenazas que pueden afectar a la organización, monitorear y recomendar planes de actuación para mitigar los posibles riesgos. Para prevenir los ataques crean una base de datos con un abanico de posibles casos de uso.

En caso de ataque, el Blue Team, pasa a la acción y realizan tareas de respuesta, incluyendo análisis forense de las máquinas afectadas, trazabilidad de los vectores de ataque, propuesta de solución y establecimiento de medidas de detección. Aunque el Blue Team se suele usar para defenderse de ataques grandes, evalúa y analiza cualquier fallo de seguridad que pase en el sistema aunque sea diminuto.

¿Cómo funciona un Blue Team?

El Blue Team empieza con una primera recopilación de datos, documenta exactamente lo que debe protegerse y lleva a cabo una evaluación de riesgos. Después refuerzan el acceso al sistema de muchas maneras. También se encargan de la educación del personal sobre las políticas de seguridad como contraseñas más estrictas y se aseguran de que comprenden y cumplen los procedimientos de seguridad.

Normalmente se implementan herramientas de monitoreo que permiten que la información, sobre el acceso a los sistemas, se registre y se verifique para detectar actividad inusual. Los Blue Team hacen comprobaciones periódicas en el sistema, como auditorías de DNS, escaneo de vulnerabilidades de redes internas o de terceros y captura de tráfico de red de muestra para su análisis.

Funciones del Blue Team

- Realizan una vigilancia constante, analizando patrones y comportamientos que se salen de lo común tanto a nivel de sistemas y aplicaciones como de las personas, en lo relativo a la seguridad de la información.

- Trabajan en la mejora continua de la seguridad, rastreando incidentes de ciberseguridad, analizando los sistemas y aplicaciones para identificar fallos y/o vulnerabilidades y verificando la efectividad de las medidas de seguridad de la organización.

¿Cómo trabajan juntos los equipos rojo y azul?

La comunicación entre los dos equipos es el factor más importante para la realización de ejercicios exitosos y para la mejora constante del sistema.

El Blue Team debe mantenerse actualizado sobre las nuevas tecnologías para mejorar la seguridad y debe compartir toda la información con el equipo rojo para poder realizar ataques prueba. Asimismo, el equipo rojo siempre debe estar al tanto de las nuevas amenazas y técnicas de penetración utilizadas por los piratas informáticos y asesorar al equipo azul sobre las técnicas de prevención.

Dependiendo del objetivo de su prueba, el Red Team informará o no al Blue Team de una prueba planificada. Por ejemplo, si el objetivo del ataque es simular un escenario de respuesta real, no se avisará al Blue Team sobre la prueba. Únicamente alguien en la gerencia debe estar informado sobre la prueba para un análisis posterior, suele ser un líder del Blue Team.

Cuando se completa la prueba, ambos equipos recopilan información e informan sobre sus resultados. El Red Team avisa al Blue Team si logran penetrar las defensas y brinda consejos sobre cómo bloquear intentos similares a un escenario real. Del mismo modo, el Blue Team informa al equipo rojo si sus procedimientos de monitoreo detectaron o no un intento de ataque.

Finalmente, ambos equipos deben trabajar juntos para planificar, desarrollar e implementar controles de seguridad más estrictos según sea necesario.

Purple Team

El Purple Team existe para analizar y maximizar la efectividad del Red y Blue Team.

Este equipo se encarga de enfrentar las técnicas de defensa del Blue Team contra las técnicas de ataque del Red Team. Con este enfrentamiento se logra crear más posibles casos de fallo o ataque y ver si el sistema está funcionando y está preparado correctamente. Si la defensa en el enfrentamiento es positiva se integran los nuevos baremos o actualizaciones pertinentes.

La idea del Purple Team es coordinar y garantizar que los dos equipos anteriores compartan información sobre las vulnerabilidades del sistema. Con el objetivo de lograr una mejora constante, el Purple Team más que un equipo es un coordinador del Blue y Red Team.

El Purple Team coordina el Red y Blue Team para garantizar su correcto funcionamiento y evolución

Funciones del Purple Team

El principal objetivo del Purple Team es gestionar la seguridad de la organización. Lo hacen realizando pruebas para comprobar la eficacia de los mecanismos y procedimientos de seguridad y definir/desarrollar controles de seguridad adicionales para disminuir el riesgo de la organización.

Tanto para empresas como instituciones es fundamental implementar controles de seguridad para minimizar los riesgos de un ataque cibernético y proteger los datos que manejan.

¿Qué ventajas tiene la existencia de estos equipos?

- Fortalecen todo tu sistema. Con la prueba y creación de seguridad del Blue Team tu sistema se irá fortaleciendo y creando nuevas medidas de seguridad más efectivas.

- Creación de plan de actuación. Con las acciones del Purple Team podrás crear distintos planes de actuación. Lograrás prever posibles ataques u otros problemas informáticos encontrados por los ataques del Red Team.

- Tranquilidad. Con los ataques y defensas del Blue y Red Team, aunque siempre se puede mejorar, sabrás que tu sistema está protegido.

Aunque los distintos equipos de ciberseguridad ayuden a crear una buena defensa ante posibles ataques, no hay que olvidar que los ciber atacantes están en continua formación y evolución para encontrar una mínima brecha para acceder. Es por eso que es vital estar analizando de manera continuada todos los sistemas de seguridad. Y más hoy en día, donde los ciberataques a empresas no paran de aumentar.

“Los ciberataques en España han crecido un 125% en el último año hasta los 40.000 diarios”

Fuente: CyberSecurity News – 2021

Este aumento de ciberataques es causado por la rápida implantación al mundo digital de muchas empresas que se han visto forzadas a realizar el cambio a causa de la pandemia. También se ha causado por la incorporación del teletrabajo, ya que muchas empresas no estaban preparadas para este cambio. Es por eso que la implementación de la ciberseguridad es tan importante y vital para las empresas.

Más de 1 millón de usuarios licenciados y más de 5 millones de receptores

Contáctanos para más información: [email protected] o a través de nuestras redes sociales: Linkedin o Twitter